- Los Ciberataques mencionados son al 9 de Diciembre y continúan diariamente.

- Se recomienda, encarecidamente, a los administradores web, ejecutar todas las actualizaciones a los sitios web.

- Noticia publicada en portal de Wordfence.com, empresa experta en seguridad informática.

1,6 millones de sitios de WordPress afectados con 13,7 millones de ataques en 36 horas desde 16.000 direcciones IP

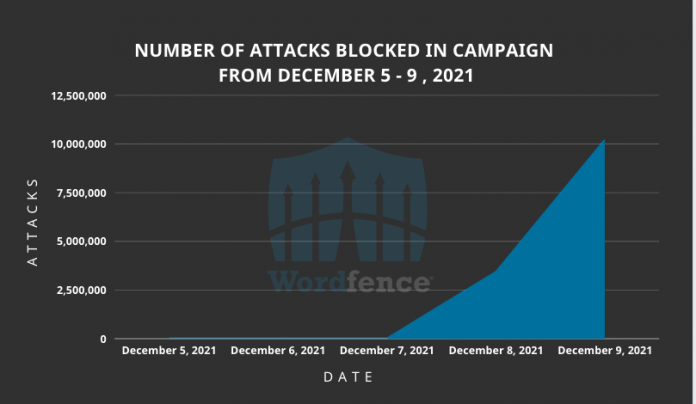

Hoy, 9 de diciembre de 2021, nuestro equipo de Threat Intelligence notó un aumento drástico en los ataques dirigidos a vulnerabilidades que hacen posible que los atacantes actualicen opciones arbitrarias en sitios vulnerables. Esto nos llevó a una investigación que descubrió un ataque activo dirigido a más de un millón de sitios de WordPress. Durante las últimas 36 horas, la red Wordfence ha bloqueado más de 13,7 millones de ataques dirigidos a cuatro complementos diferentes y varios temas de Epsilon Framework en más de 1,6 millones de sitios y que se originan en más de 16.000 direcciones IP diferentes.

Los usuarios de Wordfence Premium están protegidos contra cualquier intento de explotación que tenga como objetivo todas estas vulnerabilidades. Los usuarios gratuitos de Wordfence están protegidos contra ataques dirigidos a todas las vulnerabilidades, excepto por la vulnerabilidad recientemente revelada en las capacidades de PublishPress. Los usuarios de Wordfence Premium recibieron una regla de firewall para la vulnerabilidad de actualización de opciones arbitrarias no autenticadas en las capacidades de PublishPress el 6 de diciembre de 2021, y los sitios que aún ejecutan la versión gratuita de Wordfence recibirán la regla de firewall el 6 de enero de 2022.

Una mirada más cercana a los datos de los ataques

Los atacantes tienen como objetivo 4 complementos individuales con vulnerabilidades de actualización de opciones arbitrarias no autenticadas. Los cuatro complementos consisten en Kiwi Social Share, que ha sido parcheado desde el 12 de noviembre de 2018, WordPress Automatic y Pinterest Automatic que han sido parcheados desde el 23 de agosto de 2021 y PublishPress Capabilities, que fue parcheado recientemente el 6 de diciembre de 2021. Además, están apuntando a una vulnerabilidad de inyección de funciones en varios temas de Epsilon Framework en un intento de actualizar opciones arbitrarias.

En la mayoría de los casos, los atacantes están actualizando la users_can_registeropción a habilitada y configurando la default_roleopción como «administrador». Esto hace posible que los atacantes se registren en cualquier sitio como un administrador que efectivamente se hace cargo del sitio.

Nuestros datos de ataque indican que hubo muy poca actividad de los atacantes dirigidos a cualquiera de estas vulnerabilidades hasta el 8 de diciembre de 2021. Esto nos lleva a creer que la vulnerabilidad recientemente parcheada en las Capacidades de PublishPress puede haber provocado que los atacantes apunten a varias vulnerabilidades de Actualización de Opciones Arbitrarias como parte de una campaña masiva.

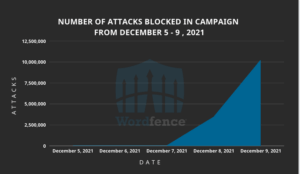

Las 10 direcciones IP infractoras principales en las últimas 36 horas incluyen:

- 144.91.111.6 con 430,067 ataques bloqueados.

- 185.9.156.158 con 277,111 ataques bloqueados.

- 195.2.76.246 con 274,574 ataques bloqueados.

- 37.187.137.177 con 216,888 ataques bloqueados.

- 51.75.123.243 con 205,143 ataques bloqueados.

- 185.200.241.249 con 194,979 ataques bloqueados.

- 62.171.130.153 con 192,778 ataques bloqueados.

- 185.93.181.158 con 181,508 ataques bloqueados.

- 188.120.230.132 con 158,873 ataques bloqueados.

- 104.251.211.115 con 153,350 ataques bloqueados.

¿Cómo puedo mantener mi sitio protegido?

Debido a la gravedad de estas vulnerabilidades y la campaña masiva dirigida a ellas, es increíblemente importante asegurarse de que su sitio esté protegido contra riesgos. Si su sitio ejecuta Wordfence Premium, entonces ya está protegido contra cualquier intento de explotación que tenga como objetivo cualquiera de estas vulnerabilidades. Si su sitio está ejecutando la versión gratuita de Wordfence, entonces está protegido contra las vulnerabilidades dirigidas a cualquiera de las vulnerabilidades, con la excepción de la vulnerabilidad recientemente parcheada en las Capacidades de PublishPress. Los sitios que ejecutan Wordfence Free recibirán la regla de firewall para las capacidades de PublishPress el 6 de enero de 2022, que es 30 días después de los usuarios de Wordfence Premium.

Independientemente de la protección que proporcione Wordfence, recomendamos encarecidamente que se asegure de que cualquier sitio que ejecute uno de estos complementos o temas se haya actualizado a la versión parcheada. Tenemos las versiones afectadas de cada producto que se describen a continuación. Asegúrese de que sus sitios estén ejecutando una versión superior a cualquiera de los enumerados. La simple actualización de los complementos y temas garantizará que su sitio se mantenga a salvo de cualquier compromiso contra cualquier vulnerabilidad que tenga como objetivo estas vulnerabilidades.

Los siguientes son los complementos afectados y sus versiones:

- PublishPress Capabilities <= 2.3

- Kiwi Social Plugin <= 2.0.10

- Pinterest Automatic <= 4.14.3

- WordPress Automatic <= 3.53.2

Las siguientes son las versiones del tema Epsilon Framework afectadas:

- Shapely <=1.2.7

- NewsMag <=2.4.1

- Activello <=1.4.0

- Illdy <=2.1.4

- Allegiant <=1.2.5

- Newspaper X <=1.3.1

- Pixova Lite <=2.0.5

- Brilliance <=1.2.9

- MedZone Lite <=1.2.4

- Regina Lite <=2.0.4

- Transcend <=1.1.8

- Affluent <1.1.0

- Bonkers <=1.0.5

- Antreas <=1.0.4

- NatureMag Lite – No patch known. Recommended to uninstall from site.

¿Cómo sé si mi sitio ha sido infectado y qué debo hacer?

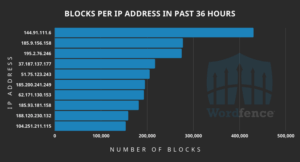

Como se indicó anteriormente, los atacantes están actualizando la users_can_registeropción a habilitada y configurando la default_roleopción como «administrador» en la mayoría de los casos.

Para determinar si un sitio se ha visto comprometido por estas vulnerabilidades, recomendamos revisar las cuentas de usuario en el sitio para determinar si hay cuentas de usuario no autorizadas. Si el sitio está ejecutando una versión vulnerable de cualquiera de los cuatro complementos o varios temas, y hay una cuenta de usuario fraudulenta, es probable que el sitio se haya visto comprometido a través de uno de estos complementos. Elimine las cuentas de usuario detectadas de inmediato.

También es importante revisar la configuración del sitio y asegurarse de que haya vuelto a su estado original. Puede encontrar estas configuraciones en la página http: // examplesite [.] Com / wp-admin / options-general.php. Asegúrese de que la configuración de «Membresía» esté configurada correctamente como habilitada o deshabilitada, según su sitio, y valide que la «Función predeterminada de nuevo usuario» esté configurada correctamente. Recomendamos encarecidamente no utilizar «Administrador» para el nuevo rol de usuario predeterminado, ya que esto puede conducir a un compromiso inevitable del sitio.

Revise esta guía para limpiar un sitio pirateado con Wordfence para completar la limpieza del sitio una vez que se haya determinado el vector de intrusión y se hayan resuelto los problemas inmediatos. Si no se analiza y limpia todo el sitio para garantizar que no haya puertas traseras adicionales, es posible que un atacante recupere el acceso al sitio.

Si desea ayuda para limpiar un sitio comprometido por uno de estos complementos, le recomendamos que utilice nuestros servicios de limpieza profesional del sitio para ayudarlo a que su sitio vuelva a estar en línea.

Conclusión

En la publicación de hoy, detallamos una campaña de ataque activa dirigida a varios complementos y temas que hacen posible que los atacantes se apoderen de manera efectiva de los sitios vulnerables mediante el uso de actualizaciones de opciones arbitrarias. Recomendamos encarecidamente que se asegure de que todos sus sitios se hayan actualizado a las versiones parcheadas de los complementos y temas.

También le recomendamos que comparta esta publicación dentro de la comunidad de WordPress para crear conciencia entre los propietarios de sitios sobre esta campaña de ataque y cómo defenderse de ella.

Podemos actualizar esta publicación a medida que recibamos nueva información.